在数字化浪潮席卷全球的今天,数据已成为企业最核心的资产与竞争力的源泉。然而,当企业将海量资源投入网络安全防护墙、尖端加密技术时,一个潜藏于日常运营深处的致命威胁却常常被忽视——权限失控。它并非声势浩大的外部攻击,而是像缓慢渗漏的毒液,无声无息地侵蚀着企业的数据安全防线,成为引发重大泄露事件的“隐形杀手”。

一、 权限失控:数据安全的阿喀琉斯之踵

权限管理,本应是守护企业数据资产的精密门禁系统。然而,当这套系统失效、混乱或被滥用时,其危害远超外部威胁:

过度授权盛行: “为了方便工作”,员工常常被赋予远超其实际职责所需的数据访问权限。核心数据库、敏感客户信息、财务报告对大量非相关人员敞开,极大增加了内部泄露或误操作的风险面。

最小权限原则形同虚设: 未能严格执行“仅授予完成工作所必需的最小权限”,导致权限像滚雪球般累积,员工离职或转岗后,其冗余权限如定时炸弹般残留。

缺乏集中管控与可见性: 权限分散在各个系统、部门手中,IT或安全团队无法清晰掌握“谁在何时拥有哪些数据的何种权限”,形成巨大的管理盲区。

僵尸账户与幽灵权限: 员工离职、调岗后,其账户权限未能及时、彻底回收。这些“幽灵”账户成为攻击者垂涎的跳板,或成为内部人员滥用权限的隐蔽通道。

特权账户疏于管理: 拥有至高权限的管理员、运维、第三方账户缺乏严格监控和审计,一旦被攻破或滥用,后果不堪设想。

合法权限的非法使用: 拥有访问权限的内部员工,出于利益驱动、不满情绪或疏忽大意,有意或无意地复制、外发敏感数据。因其行为披着“合法”外衣,传统安全措施往往难以有效拦截和预警。

凭据共享成风: 为图方便,员工之间私下共享账号密码,导致权限完全失控,责任无法追溯。

二、 为何权限失控危害更甚?隐形杀手的致命性

相较于外部黑客攻击,权限失控引发的数据泄露危害性往往更大、更隐蔽:

泄露规模巨大: 拥有不当权限的内部人员(或通过其账户的外部攻击者)往往能接触到海量核心、敏感数据,一次泄露事件就可能造成灾难性损失。

发现极其困难: 内部人员利用合法权限访问数据,行为模式与正常工作高度相似,异常检测难度极高。泄露事件常在发生数月甚至数年后才被偶然发现。

溯源追责艰难: 权限混乱、账户共享、审计日志缺失或不完善,导致在事件发生后难以精准定位责任人,修复漏洞也缺乏明确方向。

信任根基崩塌: 内部泄露事件严重损害员工间的信任,打击团队士气,对客户和合作伙伴的信任关系更是毁灭性打击,品牌声誉修复代价高昂。

合规风险飙升: GDPR、CCPA、《网络安全法》、《数据安全法》等国内外法规均对企业数据访问控制提出严格要求。权限失控是导致不合规、面临天价罚款的直接诱因。

三、 构筑权限管控的铜墙铁壁:从失控到受控

要扼杀“权限失控”这一隐形杀手,企业需构建系统化、精细化、智能化的权限治理体系:

a、确立权限管理基石:最小权限原则

按需授权,动态调整: 摒弃“一刀切”或基于职级的粗放授权,严格依据员工具体角色、职责和项目需求赋予最小必要权限。

定期权限审阅与回收: 建立周期性(如季度、半年度)的权限审查机制,及时撤销冗余、过期权限,特别是在员工转岗或离职时,权限回收必须作为标准流程严格执行。

b、实现权限的集中化、可视化与自动化

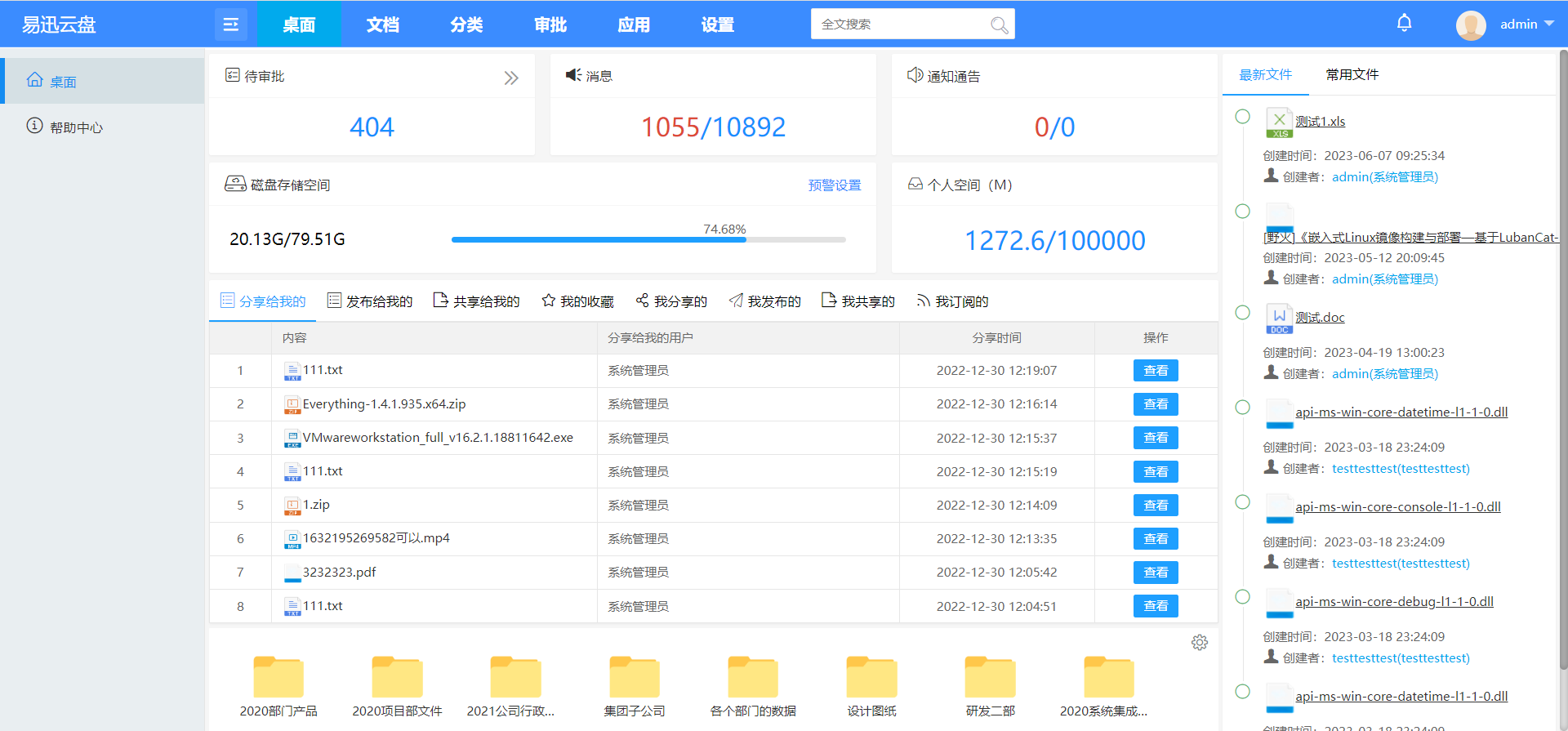

统一身份与访问管理: 部署IAM(Identity and Access Management)或CIAM系统,作为企业权限管控的“中央指挥部”,实现用户身份、认证和授权的集中管理,消除信息孤岛。

全景权限视图: 利用技术手段绘制企业数据资产的“权限地图”,清晰展示“谁可以访问什么”,消除管理盲区。

自动化工作流: 实现权限申请、审批、授予、变更、回收的全流程自动化,大幅提升效率,减少人为错误和滞后。

c、强化特权账户管理与行为监控

特权访问管理: 对管理员、运维、第三方等高危账户实施PAM(Privileged Access Management)解决方案,实现凭据保险库、会话隔离与录制、操作审批等严格管控。

用户行为分析: 部署UEBA(User and Entity Behavior Analytics)技术,基于机器学习建立用户正常行为基线,实时监测异常访问模式(如非工作时间访问、大批量下载、访问罕见资源等),及时发出警报。

d、构建权限审计与问责闭环

完备的审计日志: 确保所有关键系统的访问、操作(特别是敏感数据操作)日志被完整、安全地记录和存储,满足合规取证要求。

定期审计与深度分析: 不仅记录日志,更要定期主动进行权限使用审计,分析权限配置合理性,检测潜在滥用风险点。

明确责任归属: 确保权限操作(申请、审批、执行)可追溯到具体责任人,为问责提供依据。

e、持续的安全意识教育

全员风险认知: 让每位员工深刻理解权限滥用的严重后果及个人责任,明确数据安全红线。

规范操作培训: 培训员工正确进行权限申请、使用,杜绝密码共享等危险行为,养成良好的数据操作习惯。

数据泄露的代价已非企业所能轻易承受。在构筑外部防御高墙的同时,必须清醒认识到,内部“权限失控”这一隐形杀手往往更具破坏力。它非一日之寒,源于管理的疏忽、技术的滞后与意识的淡漠。

将权限管理提升至企业数据安全战略的核心高度,投入资源构建精细、智能、闭环的管控体系,绝非IT部门的独角戏,而是需要管理层重视、全员参与的系统工程。唯有让权限从混乱走向有序,从失控走向受控,真正回归其“数据守护者”的本位,企业才能在数据驱动的时代,筑牢安全的根基,释放数据的价值,行稳致远。切勿让本应守护宝藏的钥匙,成为引狼入室的祸首。堵住权限失控的漏洞,就是堵住企业数据泄露的最大通道。